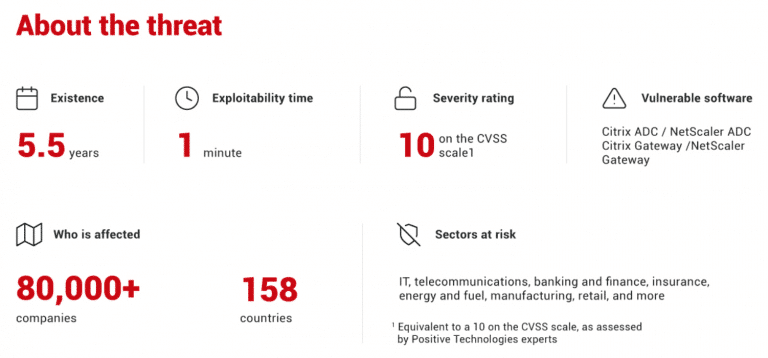

Par ļoti bīstamu ievainojamību CVE-2019-19781 uzņēmuma Citrix risinājumos tika paziņots vēl pagājušā gada decembrī. Ievainojamības atklājēji no Positive Technologies novērtēja ievainojamības svarīgumu ar 10 punktiem pēc CVSS sistēmas (augstākais novērtējums ir 10) un lēsa, ka apdraudētas ir vairāk kā 80 000 organizācijas 158 valstīs. Praktiski apdraudējums nozīmē salīdzinoši vieglu un ātru nesankcionētu piekļuvi uzņēmumu un valstu iestāžu datortīklu resursiem.

Tālāk notikumi atīstījās pēc ierasta scenārija. Kārumnieku iegūt pieeju korporatīvajai vai valstu IT infrastruktūrai netrūkst, tāpēc Citrix ieteikumiem “Mitigation Steps for CVE-2019-19781” tika veikta reversā inženierija, kā rezultātā ļaundaru rokās nonāca nepieciešamā informācija par ievainojamību, lai izstrādātu ekspluatējumus un uzsāktu uzbrukumus. Patiesību sakot, arī drošības pētnieki šī gada janvārī nopublicēja ekspluatējuma konceptuālo kodu.

Kā jau tas praksē ir neskaitāmas reizes novērots, situācija ar drošības pasākumiem pat ļoti bīstamu ievainojamību atklāšanas gadījumā ir tālu no ideālas un vienmēr atrodas kāds daudzums novārtā pamestu sistēmu. Drošības eksperti novēroja uzbrukumu skaita pieaugumu Citrix serveriem pēc tam, kad pētnieki paziņoja, ka tiešsaistē ir pieejams ievainojamības CVE-2019-19781 konceptuālais ekspluatējuma kods. Turklāt pētnieki no FireEye ir pamanījuši, ka viens no uzbrucējiem aizlāpa ievainojamību Citrix serveros, instalējot savu lūku (backdoor) un tādējādi nodrošinot sev ekskluzīvu tālāku pieeju šīm IT sistēmām.

“Pēc piekļuves ievainojamajai NetScaler ierīcei, šis uzbrucējs iztīra zināmo ļaunprogrammatūru un izvieto NOTROBIN (uzbrucēja kodam piešķirtais nosaukums), lai bloķētu turpmākos ekspluatēšanas mēģinājumus! Tomēr viss nav tā, kā šķiet, jo NOTROBIN nodrošina lūkas piekļuvi tiem, kas zina slepeno ieejas frāzi. FireEye uzskata, ka šis uzbrucējs, iespējams, klusiņām vāc piekļuvi NetScaler ierīcēm tālākai kampaņai,” mēs varam lasīt FireEye ziņojumā.

Tikmēr Citrix šodien ir izlaidis atjauninājumus noteiktiem ievainojamajiem produktiem, bet citiem izziņojis atjauninājumu iznākšanas grafiku, par ko varat lasīt uzņēmuma bloga ierakstā “Vulnerability Update: First permanent fixes available, timeline accelerated“.