Lai gan macOS tradicionāli tiek uzskatīta par salīdzinoši drošu un maz apdraudētu sistēmu, joprojām ir kibernoziedznieki, kas izmēģina laimi macOS lietotāju kopienā. Kaspersky statistika liecina, ka 2019. gadā visizplatītākais macOS apdraudējums Shlayer ir tam labs piemērs. Tas ir specializējies reklāmprogrammu instalēšanā, savukārt tās ir programmas, kas terorizē lietotājus, piegādājot neatļautas reklāmas, pārtverot un ievācot lietotāju pārlūka vaicājumus, kā arī modificējot meklēšanas rezultātus, lai izplatītu vēl vairāk reklāmas ziņu.

2019. gadā Kaspersky novērsa ļaunprātīgas Trojas zirga Shlayer saimes uzbrukumus vismaz desmitdaļā ierīču, kas izmanto operētājsistēmai macOS paredzētos Kaspersky risinājumus. Tādējādi šis bija visizplatītākais macOS lietotāju apdraudējums. Izmantojot atjautīgu ļaunprogrammatūras izplatīšanas sistēmu, tas tiek piegādāts caur partneru tīklu, izklaides vietnēm un pat Vikipēdiju, apliecinot, ka pat lietotājiem, kas apmeklē tikai uzticamas vietnes, tik un tā ir vajadzīga papildu aizsardzība internetā.

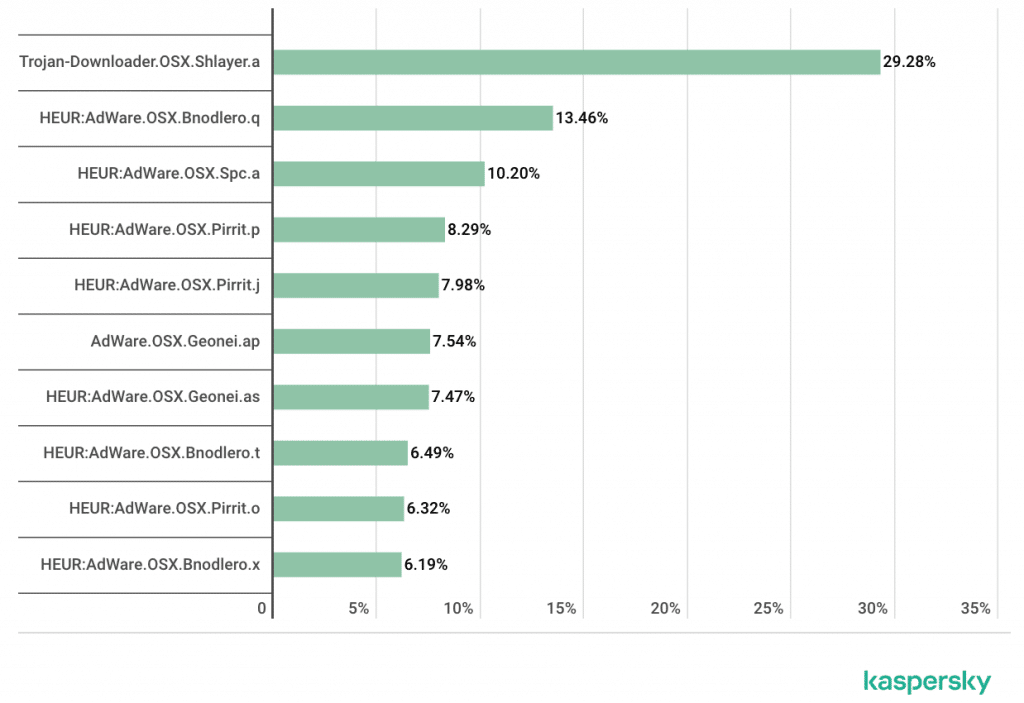

Visos uzbrukumos macOS ierīcēm, ko Kaspersky risinājumi ir reģistrējuši no 2019. gada janvāra līdz novembrim, Shlayer īpatsvars veidoja gandrīz trešdaļu (29,28%), un gandrīz visi pārējie 10 biežāk sastopamie macOS apdraudējumi bija Shlayer instalētā reklāmprogrammatūra AdWare.OSX.Bnodlero, AdWare.OSX.Geonei, AdWare.OSX.Pirrit un AdWare.OSX.Cimpli. Turklāt, kopš Shlayer tika pamanīts pirmo reizi, tā inficēšanas algoritms tikpat kā nav mainījies, tomēr tā aktivitāte gandrīz nesamazinās, kas to padara par sevišķi aktuālu apdraudējumu, no kura lietotājiem ir vajadzīga aizsardzība.

Inficēšanas process parasti sastāv no divām fāzēm: vispirms lietotājs instalē Shlayer un pēc tam ļaunprogrammatūra instalē izvēlētā veida reklāmprogrammatūru. Tomēr ierīces inficēšana sākas, kad lietotājs neapzināti lejupielādē ļaunprogrammatūru. Lai panāktu instalēšanu, apdraudējuma Shlayer izpildītājs izveido ļaunprogrammatūras izplatīšanas sistēmu ar vairākiem kanāliem, kas noved lietotājus pie ļaunprogrammatūras lejupielādēšanas.

Vairākās datņu partnerprogrammās Shlayer tiek piedāvāts kā vietņu monetizēšanas veids ar samērā augstu samaksu par katru ļaunprogrammatūras instalāciju, ko veikuši lietotāji Amerikā. Tas ir rosinājis vairāk nekā tūkstoš „partneru vietņu” izplatīt Shlayer. Šī shēma darbojas šādi: lietotājs meklē televīzijas seriāla sēriju vai futbola spēli, bet reklāmas mērķlapa viņu novirza uz viltus Flash Player atjaunināšanas lapu, no kurienes upuris lejupielādē ļaunprogrammatūru. Par katru šādu instalāciju partneris, kas izplata saites uz ļaunprogrammatūru, saņem samaksu par tās instalāciju.

Citas shēmas aizved uz viltus Flash Player atjaunināšanas lapu, novirzot lietotājus no dažādiem lieliem tiešsaistes pakalpojumiem ar daudzmiljonu auditoriju, tostarp no YouTube, kur saites uz ļaunprātīgo vietni tika iekļautas videofilmu aprakstos. Turklāt Kaspersky pētnieki Vikipēdijas rakstu atsaucēs ir atraduši daudz saišu, kas ved uz vairāk nekā 700 domēniem ar ļaunprātīgu kodu. Lietotāji, kas noklikšķina uz šādām saitēm, arī tiek novirzīti uz Shlayer lejupielādes mērķlapām.

Gandrīz visās vietnēs, kas novirza uz viltus Flash Player, saturs ir angļu valodā. Tas atbilst valstīm, kur šis apdraudējums ir skāris visvairāk lietotāju: ASV (31%), Vācija (14%), Francija (10%) un Apvienotā Karaliste (10%).

Kaspersky risinājumi nosaka Shlayer un tā artefaktus ar šādiem verdiktiem:

- HEUR:Trojan-Downloader.OSX.Shlayer.*

- not-a-virus:HEUR:AdWare.OSX.Cimpli.*

- not-a-virus:AdWare.Script.SearchExt.*

- not-a-virus:AdWare.Python.CimpliAds.*

- not-a-virus:HEUR:AdWare.Script.MacGenerator.gen

Papildu tehnisko informāciju par Shlayer var atrast vietnē Securelist.com.